Spis treści:

- Poziomy bezpieczeństwa

- Warstwa fizyczna

- Zapasowe centrum danych

- Budynek

- Wymagania dotyczące kontroli dostępu

- Elektroniczne systemy kontroli

- Polityka i plany awaryjne

- Testuj plany awaryjne

Bezpieczeństwo centrum danych musi być wdrażane i kontrolowane w warstwie fizycznej, infrastrukturalnej oraz organizacyjnej. Jest tak silne jak jego najsłabsze ogniwo i kluczowe dla nieprzerwanego działania obiektu.

Właściwy poziom zabezpieczeń można osiągnąć za pomocą technologii, ale niezwykle istotne jest przede wszystkim kontrolowanie i egzekwowanie zasad czy planów bezpieczeństwa. Muszą być one tworzone, testowane, oceniane i ulepszane w cały cyklu życia obiektu.

Bezpieczeństwo fizyczne w data center jest kluczowe, aby zapewnić mu ciągłość działania, ochronę danych i infrastruktury przed zagrożeniami fizycznymi. Wysoki poziom obrony centrum danych można osiągnąć, jeśli aspekt ten zostanie uwzględniony już na najwcześniejszym etapie procesu projektowania.

Poziomy bezpieczeństwa

Bezpieczeństwo centrum danych powinno być wdrażane i kontrolowane równolegle na trzech poziomach: warstwie fizycznej, np. lokalizacja, konstrukcja, elektroniczne systemy zabezpieczeń; warstwie infrastrukturalnej, np. sieć, serwery; warstwie organizacyjnej, np. ludzie, procesy.

W artykule skupimy się na omówieniu aspektów związanych z warstwą najniższą – fizyczną.

Warstwa fizyczna

Na wczesnym etapie planowania określana jest lokalizacja. Istnieje wiele wymagań, które mogą potencjalnie zawęzić liczbę dostępnych miejsc, ale wszystkie mają na celu ograniczenie ryzyka operacyjnego. Krytyczne czynniki obejmują struktury komunikacyjne, bliskość usług wsparcia i służb bezpieczeństwa publicznego, a także poziom bezpieczeństwa w docelowej lokalizacji. Spore znaczenie ma także właściwa konstrukcja oraz architektura obiektu. Wszystko spina warstwa organizacyjna, w ramach której istotni są ludzie i procesy.

Struktury komunikacyjne

Należy unikać lokalizacji w sąsiedztwie niebezpiecznych obszarów (linii kolejowych, autostrad, lotnisk i ścieżek podejścia do lądowania) czy obiektów rozrywkowych (sali koncertowych lub stadionów). W razie wypadku kolejowego i wycieku niebezpiecznych substancji chemicznych możemy odczuć nie tylko negatywny wpływ na osoby pracujące w data center, ale także uniemożliwiony będzie dostęp do obiektu do czasu usunięcia skażenia. W przypadku wystąpienia awarii serwis nie będzie mógł dotrzeć na miejsce w wymaganym czasie. Przyjmuje się więc, że odległość od linii kolejowej powinna być nie mniejsza niż 3 km.

Lotniska uznaje się za potencjalne cele terrorystyczne i jako takie stanowią ryzyko dla centrum danych ze względu na potencjalne szkody wtórne. Co za tym idzie centrum danych powinno znajdować się w odległości nie mniejszej niż 5 km od lotniska. Jeżeli mamy do wyboru dwie działki, to wybierzmy tę, która nie leży na trasie podejścia do lądowania bądź startów.

Usługi wsparcia

Nieprzewidziane sytuacje awaryjne bardzo często wymagają nagłego dostarczenia sprzętu i kluczowego personelu do centrum danych. Chcąc zapewnić szybkość reakcji na wymaganym poziomie, nasz obiekt nie może być zlokalizowany na pustkowiu. Dobre praktyki określają maksymalne odległości od kluczowych usług publicznych. Do 10 km od data center powinna być zlokalizowana straż oraz posterunek policji. Odległość do najbliższych przystanków transportu publicznego od obiektu to maksymalnie 2 km, a 15 km w przypadku lotniska.

Sąsiedztwo

Należy unikać miejsc, które mogą stwarzać zagrożenie operacyjne centrum danych. Do obiektów tego typu zaliczamy oczyszczalnie ścieków, zakłady przetwórstwa materiałów niebezpiecznych, elektrownie atomowe czy obiekty rozrywkowe.

Te ostatnie, np. sale koncertowe czy stadiony piłkarskie, należy uznać za potencjalne cele terrorystyczne ze względu na duże skupisko ludzi uczestniczących w wydarzeniach. Ponadto, przyciągając ogromne tłumy, mogą powodować poważne korki na dużym obszarze wokół obiektu, uniemożliwiając właściwy dostęp do centrum danych. Za dogodną odległość uznaje się obszar powyżej 5 km od obiektu rozrywkowego.

Znaczne zagrożenie dla ciągłości działania data center może oznaczać niewielka odległość od elektrowni jądrowej. Wprawdzie mają one bardzo rygorystyczne środki bezpieczeństwa, jednakże historia pokazała, że wypadki wciąż się zdarzają, a potencjalne skutki wycieku płynów lub utworzenia się w atmosferze chmury radioaktywnej są ogromne. Do niedawna jako odległość bezpieczną od lokalizacji tradycyjnych elektrowni przyjmowano 100 km. Prawdopodobnie wartość ta ulegnie znacznemu zmniejszeniu z uwagi na fakt, że zaczynają być wdrażane elektrownie jądrowe oparte na nowych technologiach, w tym SMR (Small Modular Reactors). Reaktor tego typu jest umieszczany kilkadziesiąt metrów pod ziemią w szczelnym zbiorniku z chłodziwem (wodą). Takie rozwiązanie umożliwia bezpieczniejszą eksploatację i łatwiejsze określanie potencjalnych lokalizacji dla reaktorów. W przypadku awarii SMR może wyłączyć się automatycznie, a chłodzenie zapewniane jest przez pasywne mechanizmy bezpieczeństwa oparte na prawach przyrody (np. grawitacji). Strefa bezpieczeństwa obejmuje obszar nie większy niż pół kilometra. Moc reaktorów SMR waha się od 20 MW do 300 MW, podczas gdy tradycyjne jednostki atomowe dysponują mocą od 600 MW do 1500 MW. W małych reaktorach jądrowych stosuje się technologię wykorzystywaną np. jako napęd w łodziach podwodnych czy źródło energii dla stacji radarowych.

Najlepszym przykładem zmiany w podejściu jest fakt, iż w amerykańskim stanie Wirginia, na działce o powierzchni 2,59 km2, powstaje równocześnie gigawatowe data center, elektrownia jądrowa składająca się z czterech do sześciu małych atomowych reaktorów modułowych SMR o mocy 250 MWe każdy oraz centrum zielonego wodoru (hub wodorowy). Wodór będzie produkowany w procesie elektrolizy przy wykorzystaniu nadwyżki energii elektrycznej generowanej przez reaktory SMR.

Przeszkody naturalne

Nie podlega dyskusji fakt, że najlepsze lokalizacje centrów danych leżą na obszarach o małej aktywności sejsmicznej oraz z dala od rzek, wybrzeża i obszarów ze zwiększonym ryzykiem pożarowym tj. lasów. Nawet umiarkowane trzęsienie ziemi może zerwać okablowanie światłowodowe prowadzone pod powierzchnią ziemi, a także spowodować przerwy w dostawie prądu. Niewielkie wstrząsy generują wibracje, które mogą mieć wpływ na pracę sprzętu IT oraz warstwy niskopoziomowej, tj. urządzeń chłodzących.

Chcąc uniknąć powodzi, należy przeanalizować 100-letnią historię zalewową potencjalnego terenu i mieć na uwadze to, że powódź nie występuje tylko z powodu ulewnych deszczów, które powodują gwałtowny wzrost poziomu rzek. Obecnie mocno zurbanizowane tereny o wielkiej niechłonnej powierzchni są potencjalnie narażone na szybki wzrost poziomu wody w wyniku np. niedrożnej kanalizacji. Obserwowane już były przypadki, gdzie 50-centymetrowy betonowy murek wokół całego obszaru centrum danych uniemożliwił napływ wody z sąsiednich obiektów na teren data center, gdzie place były wybetonowane.

Zapasowe centrum danych

Trudno jest określić minimalną oraz maksymalną wymaganą odległość pomiędzy podstawowym a zapasowym centrum danych. Kluczowym czynnikiem pozostaje bez wątpienia to, aby potencjalna katastrofa nie dotknęła w tym samym czasie obu obiektów. Zwiększenie odległości między centrami zmniejsza prawdopodobieństwo, że oba zostaną dotknięte tą samą katastrofą, ale jednocześnie potęguje ryzyko uszkodzenia łączy światłowodowych, a także wydłuża czas dotarcia pracowników do zapasowego data center.

Budynek

Konstrukcja powinna być wykonana z betonu zbrojonego stalą, zaprojektowanego tak, aby minimalizować wpływ wibracji oraz zapewniać solidną ochronę dla komory IT. Wszelkie zbędne otwory należy eliminować – stanowią dodatkowe ryzyko. Obiekt powinien zostać wyposażony w rampę załadunkową – podnoszoną, aby ułatwić dostawę sprzętu komputerowego (minimalizujemy trasę toczenia ciężkiego sprzętu). Specjalne platformy pod instalacje anten powinny zostać przygotowane na dachu. Ograniczamy w ten sposób ingerencję w strukturę tej części budynku.

Komory IT i pomieszczenia ruchu elektrycznego wymagają kompleksowego systemu wykrywania i gaszenia pożaru. Projekt takiego systemu musi być zgodny z lokalnymi regulacjami i często różni się w zależności od kraju. W budynku muszą istnieć wydzielone strefy przeciwpożarowe, w których incydenty tego typu mogą być skutecznie kontrolowane i tłumione.

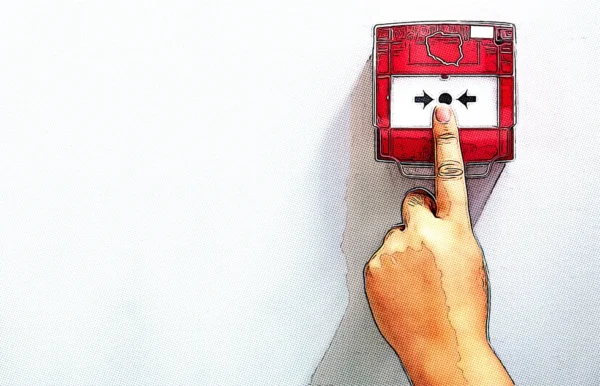

Korytarze i drzwi, którymi sprzęt IT będzie transportowany, muszą mieć wystarczającą szerokość i wysokość, aby umożliwić transport największych spodziewanych komponentów. Drzwi i okna, umożliwiające dostęp do budynku lub obszarów określonych jako krytyczne, muszą być odporne na włamania i zostać wyposażone w systemy wykrywania prób wtargnięcia na teren DC. Każde naruszenie strefy musi zostać odnotowane, a alarm wysłany do systemu kontroli dostępu. Powinno do tego dojść również w przypadku awaryjnego – ręcznego – otwarcia drzwi od wewnątrz bez użycia kart dostępu lub klucza.

Wymagania dotyczące kontroli dostępu

Bezpieczeństwo fizyczne należy zapewnić w obrębie i wokół lokalizacji centrum danych. Celem właściwej ochrony jest odstraszanie, opóźnianie naruszenia strefy chronionej, wykrycie zagrożenia oraz zatrzymywanie intruza. Budynek data center powinien być podzielony na strefy o różnym poziomie bezpieczeństwa fizycznego według schematu klasyfikacyjnego.

Dostęp do stref bezpiecznych musi, zgodnie z klasyfikacją, być przyznany wyłącznie personelowi z uzasadnionymi potrzebami związanymi z pracą oraz gościom z zatwierdzonym dostępem.

Wszyscy pracownicy powinni nosić identyfikatory ze zdjęciem dostarczone przez pracodawcę w sposób umożliwiający identyfikację danej osoby. Prawa dostępu do dowolnej pojedynczej strefy bezpiecznej nie mogą automatycznie przyznawać dostępu do innych stref. Prawa dostępu do budynku i stref bezpiecznych powinny być usuwane niezwłocznie, gdy dana osoba przestanie mieć uzasadnioną potrzebę dostępu związaną z pracą. Wszystkie wejścia do i ze stref muszą być rejestrowane. Prawa dostępu do stref muszą być przeglądane kwartalnie.

Prawa dostępu awaryjnego do stref data center mogą być przyznawane odpowiednim organom lub dostawcom usług w przypadku zagrożenia życia lub mienia centrum danych. Rutynowa praca nigdy nie powinna być powodem zapewnienia dostępu z pominięciem oficjalnych procedur.

Nagrywanie zdjęć i filmów powinno być zakazane w strefach o podwyższonym poziomie bezpieczeństwa, chyba że warunkową zgodę wyda operator obiektu.

Elektroniczne systemy kontroli

Dostęp do stref musi być zapewniony przy użyciu mechanizmu podstawowego, np. systemu kontroli dostępu wykorzystującego kartę RFID (Radio Frequency Identification), oraz pomocniczego, np. kluczy mechanicznych. Wszelkie przejścia pomiędzy pomieszczeniami powinny zostać wyposażone w czytniki kart dostępu.

Fizyczny i logiczny dostęp do systemu kontroli dostępu musi być chroniony i ograniczony wyłącznie do upoważnionych użytkowników. Wszystkie wnioski o dostęp i zmiany w systemie należy rejestrować, a logi należy sprawdzać przynajmniej raz na kwartał.

Fizyczne czytniki kart dostępu muszą być tak zamontowane, aby uniemożliwić dostęp do ich zasilania, a po utracie połączenia z systemem kontroli dostępu powinny nadal działać. W przypadku przerwy w dostawie prądu system kontroli dostępu nie może uwięzić ludzi w pomieszczeniu i powinien działać w trybie bateryjnym przez co najmniej 48 godzin.

Karty dostępu

Dostęp do budynku data center i wymaganych do pracy obszarów powinien być przyznawany za pomocą karty dostępu i osobistego numeru identyfikacyjnego (PIN) do niej przypisanego. Karty i fizyczne klucze są traktowane jako osobiste środki dostępowe i nie mogą być udostępniane ani pożyczane. Każda osoba może mieć tylko jedną aktywną kartę.

Klucze fizyczne

W obiekcie musi istnieć ustalony i udokumentowany rejestr kluczy fizycznych oraz osób mających upoważnienie do ich wykorzystania. Dostęp do szaf serwerowych należy zapewnić przy użyciu tylko i wyłącznie elektromechanicznych systemów blokujących. Klucze zapasowe muszą być przechowywane w dedykowanej dyspozytorni. Dostęp do kluczy fizycznych, w tym zapasowych, musi być przyznany wyłącznie wymienionym osobom z potrzebami związanymi z pracą. Ich użycie należy ograniczać do określonych przypadków i za każdym razem musi być zatwierdzone przez wyznaczony personel. Rejestr wykorzystywania kluczy fizycznych powinien zawierać co najmniej informacje o tym, kto, kiedy, gdzie i dlaczego ich używa, a także podpis danej osoby. Wszelkie drzwi otwarte za pomocą kluczy fizycznych muszą wysłać alarm do systemu kontroli dostępu. Pojedynczy klucz nie może zapewniać dostępu do wielu wydzielonych stref.

Oświetlenie

Oświetlenie należy rozmieścić w taki sposób, aby wspierać patrole bezpieczeństwa i zapewnić bezpieczne warunki pracy na terenie obiektu zgodnie z lokalnymi przepisami i regulacjami. Powinno być sterowane za pomocą czujników ruchu. Systemy zasilania awaryjnego muszą zapewniać oświetlenie awaryjne podczas przerw w dostawie prądu lub awarii.

System monitoringu wizyjnego

Obiekt powinien być wyposażony w zaawansowany system monitoringu wizyjnego (CCTV), który umożliwi nadzór ruchu na żywo – zarówno w dzień, jak i w nocy. System musi zapewnić dostęp do nagrań archiwalnych i być regularnie testowany w celu sprawdzenia, czy działa zgodnie z przeznaczeniem i nie został naruszony. Zasilanie wszystkich komponentów systemu musi być realizowane tak, aby zachować ciągłość działania w przypadku zaniku zasilania miejskiego.

Kamery systemu CCTV należy ustawić tak, aby monitorować podejścia do centrum danych, punkty wejścia (w tym obszar załadunku), kluczowe korytarze, drzwi, bramy oraz dach. Dobrą praktyką jest instalacja kamer w pomieszczeniach ruchu elektrycznego oraz w miejscach, gdzie odbywa się praca firm zewnętrznych odpowiedzialnych za konserwację komponentów data center.

Nagrania z monitoringu CCTV należy obsługiwać, przechowywać i udostępniać zgodnie z lokalnymi przepisami i regulacjami. Kopie dysku twardego powinny być przechowywane poza budynkiem, a okresy przechowywania nagrań muszą być zgodne z wewnętrznymi regulacjami firmy. Monitoringiem CCTV może zarządzać upoważniony personel ochrony. Prawa dostępu do systemu i jego nagrań powinny być przyznawane wyłącznie osobom z uzasadnioną potrzebą związanąz pracą. Informacje o zawartości nagrań mogą być udostępniane wyłącznie niezbędnym stronom.

Systemy wykrywania wtargnięć

W celu zapobiegania włamaniom do obiektów stosuje się czujniki ruchu, wibracji, akustyczne, nacisku oraz laserowe. Pierwsze z wymienionych (najbardziej popularne) wykrywają przemieszczanie się osób w strefie chronionej. Czujniki wibracji monitorują próby naruszenia ogrodzeń lub ścian. Akustyczne wychwytują dźwięki związane z próbami włamania, np. zbicie szyby czy cięcie ogrodzenia. Czujniki nacisku potrafią wykryć natomiast ponadnormatywną wagę osoby wchodzącej/wychodzącej, podczas gdy laserowe tworzą niewidzialną barierę wokół obwodu data center.

Biometryczne systemy kontroli dostępu

Od kilku lat ochrona fizyczna data center wzbogacona jest o nowoczesne techniki identyfikacji osób. Powszechnie używa się kamer z funkcją rozpoznawania twarzy, które weryfikują tożsamość pracowników wchodzących do obiektu. Dodatkowo przeprowadza się skanowanie linii papilarnych, które daje możliwość szybkiego i precyzyjnego uwierzytelniania. Jako trzecią linię obrony stosuje się skanowanie tęczówki oka. Jest to trudna do obejścia metoda biometryczna, a co za tym idzie jedna z najbezpieczniejszych.

Sztuczna inteligencja

Zaawansowane systemy monitoringu wizyjnego wzbogacane są o analizę zachowania opartą na sztucznej inteligencji, która monitoruje zachowania osób w obiekcie i poza nim oraz wykrywa nietypowe lub podejrzane działania. Jest to działanie predykcyjne, przewidujące potencjalne zagrożenia. AI generuje powiadomienia w przypadku wykrycia anomalii w zachowaniu osoby lub grupy osób.

Coraz częściej wykorzystuje się autonomiczne roboty patrolowe lub drony monitorujące z wbudowaną sztuczną inteligencją w celu monitorowania terenu wokół data center. Przesyłają one obraz na żywo, a w przypadku zarejestrowania nietypowego zdarzenia dodatkowo dostarczają ostrzeżenie do centrum monitoringu.

System zarządzania informacjami

Wszystkie dostępne systemy bezpieczeństwa (monitoring, kontrola dostępu, czujniki) można integrować za pomocą platformy typu PSIM (Physical Security Information Management). Podstawowym celem PSIM jest poprawa bezpieczeństwa poprzez umożliwienie szybkiego, skutecznego i bieżącego reagowania na wykryte naruszenia bezpieczeństwa. Osiąga się to poprzez integrację różnych systemów i urządzeń bezpieczeństwa – takich jak kamery monitorujące, systemy kontroli dostępu, systemy alarmowe, wykrywania pożaru i intruzów, analiza wideo i inne czujniki – w jedną, ujednoliconą platformę.

PSIM zapewnia otwartą architekturę, która umożliwia bezproblemową integrację danych z wielu urządzeń lub systemów bezpieczeństwa, niezależnie od ich pochodzenia. Gwarantuje to, że wszystkie narzędzia działają tak, jakby pochodziły od tego samego dostawcy. PSIM powinien być dostosowywany do określonych wymagań bezpieczeństwa. Obejmuje to możliwość opracowywania niestandardowych reakcji i alertów.

Przeważnie platforma tego typu jest wyposażona w podprogramy automatyzujące określone zadania, takie jak wyzwalanie odpowiedzi na określone zdarzenia lub inicjowanie zdefiniowanych procedur bezpieczeństwa, np. możliwość sterowania barierami antyterrorystycznymi, najczęściej występującymi w formie automatycznie wysuwanych z podłoża słupków, których celem jest uniemożliwienie wtargnięcia pojazdów.

Polityka i plany awaryjne

Należy zadbać o identyfikację możliwie jak największej liczby niebezpieczeństw, a także o określenie prawdopodobieństwa wystąpienia i wpływ każdego z nich na:

- ludzi (personel, kontrahentów, gości, klientów);

- aktywa fizyczne (budynki, sprzęt IT);

- informacje (dane elektroniczne i papierowe);

- procesy (krytyczne procedury i/lub systemy).

Zidentyfikowane zagrożenia powinny zostać dokładnie opisane, należy również zaplanować reakcję w przypadku wystąpienia każdego z nich. Polityki i środki bezpieczeństwa wymagają ciągłego przeglądu i udoskonalania. Wykryte incydenty bezpieczeństwa muszą być omawiane i należy podjąć natychmiastowe działania, aby zapewnić, że w przyszłości nie wystąpią żadne podobne zdarzenia.

Testuj plany awaryjne

Niezbędne jest przeprowadzanie regularnych testów ewakuacji – zapowiedzianych i niezapowiedzianych. Wszystkie wyjścia i ścieżki ewakuacyjne muszą mieć widoczne oznakowanie, a ich mapy powinny znajdować się na każdych drzwiach. Wszystkie wyjścia/wejścia z komory IT muszą mieć oznakowanie ostrzegawcze o stanie gaszenia pożaru (ewakuacja obszaru / wyrzut gazu). Lokalizacje gaśnic oraz apteczek pierwszej pomocy muszą być dokładnie oznaczone.

Nowoczesne techniki ochrony fizycznej w data center ewoluują. Właściwe zrozumienie ryzyka fizycznego przez zespoły ds. bezpieczeństwa może pomóc im jeszcze lepiej radzić sobie z szerokim zakresem zagrożeń oraz podnieść lokalną oraz globalną świadomość sytuacyjną.

Autor

Sebastian Jary

Autor jest ekspertem ds. utrzymania i rozwoju infrastruktury data center w największej skandynawskiej instytucji finansowej. Od 17 lat zajmuje się problematyką budowy, utrzymania i efektywnego zarządzania centrami przetwarzania danych. Posiada międzynarodowe certyfikaty branżowe: EPI CDCS, EPI CDFOM, DCD Academy, DC Design Awareness oraz DC Design Engineering.